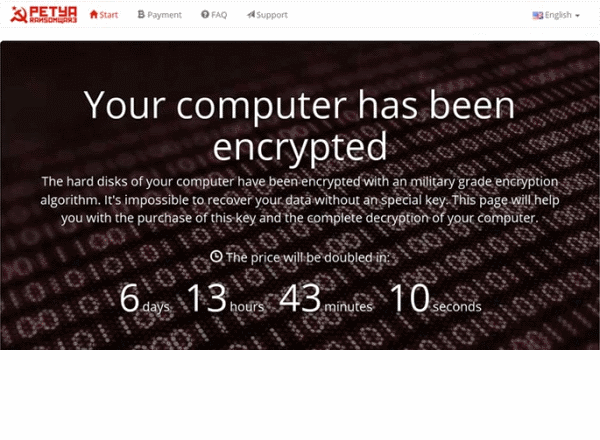

Jeśli na ekranie zaszyfrowanego komputera widzisz taki komunikat, infekcję spowodował wirus z rodziny Petya-2017.

Niezależnie od tego, czy chcesz zapłacić okup, wolisz spróbować odzyskać dane legalnie (samodzielnie lub z naszą pomocą), czy nie podjąłeś jeszcze decyzji, teraz jak najszybciej wyłącz zainfekowany komputer, aby powstrzymać niszczenie danych, które może być cały czas w toku.

Skąd to się wzięło?

Wg badań IBM z 2017 roku, do 59% infekcji typu ransomware (a więc powiązanych z zaszyfrowaniem danych i żądaniem okupu) dochodziło poprzez tzw. phishing, czyli otwarcie załącznika z maila z fałszywą fakturą bądź inną pozornie wiarygodną informacją.

Tutaj poczytasz też o kilku innych możliwych przyczynach.

Czy i kiedy płacić okup?

Najpierw kilka argumentów, dlaczego generalnie nie powinieneś płacić okupu:

1. Wspierasz przestępców, którzy będą mieli środki na dalszy rozwój swojej działalności i tworzenie nowych, coraz bardziej złośliwych wersji swojego oprogramowania.

2. Nie masz gwarancji, że przestępcy rzeczywiście odszyfrują Twoje pliki. Nie wiesz nawet, czy nie zostali w międzyczasie złapani. Wg różnych badań, masz tylko/aż od 65% do 83% szans na to, że odzyskasz w ten sposób dane.

3. Nie masz polskiej faktury, wręcz nie masz żadnej faktury, co najwyżej potwierdzenie zakupu Bitcoinów.

Pomijając powyższe argumenty, pytanie czy płacić okup sprowadza się do prostego przeliczenia strat:

- - wartości danych, które zostały zaszyfrowane (i nie masz ich kopii)

- - wysokości żądanego okupu (uwzględniając ew. wynegocjowany rabat)

- - ceny odzyskiwania wykonanego przez firmę zewnętrzną

- - strat wynikających z przestojów w bieżącym działaniu firmy

Czy powierzyć odzyskiwanie danych firmie zewnętrznej?

Oczywiście możesz próbować odzyskiwać dane samodzielnie. Zadaj sobie jednak kilka prostych pytań:

1. Jakich narzędzi chcesz użyć? Korzystałeś z nich kiedyś? Masz jakiś plan działań?

2. Chcesz odzyskiwać dane na ten sam dysk twardy, czy masz osobny dysk?

3. Czy zainfekowany Windows ma nadal być włączony?

Te pytania są o tyle istotne, że Twoje dane w oryginalnej, niezaszyfrowanej postaci najprawdopodobniej nadal znajdują się na dysku - statystycznie tym większa ich część, im więcej było na nim wolnego miejsca. Natomiast jeśli:

- instalujesz na tym samym dysku jakieś programy

- odzyskujesz na niego dane

- Windows działa i przez cały czas zapisuje różne pliki, np. logi (a zapisuje ich najwięcej przy każdym starcie systemu)

...to te wszystkie działania prowadzą do dalszego nadpisywania danych, które jeszcze potencjalnie nadawałyby się do odzyskania.

Co jesteśmy w stanie zrobić skuteczniej?

1. Mamy wiedzę, doświadczenie i potrzebny sprzęt, dzięki którym nie popełniamy prostych błędów, jak choćby te powyższe.

2. Nie pracujemy na oryginalnym dysku. Robimy jego kopię i pracujemy wyłącznie na niej, dzięki czemu oryginalny dysk może od razu zostać przekazany do analizy śledczej, albo po prostu sformatowany i ponownie wdrożony do eksploatacji.

3. Jeśli to dysk SSD, potrafimy odczytać zawartość jego obszarów nadmiarowych, w których też mogą znajdować się starsze wersje oryginalnych danych - tego już nie zrobisz samodzielnie.

4. Odzyskiwanie usuniętych plików prowadzimy 4-krotnie, za pomocą 4 różnych algorytmów, na różne sposoby przeszukujących przestrzeń dysku, co drastycznie zwiększa szanse odnalezienia różnych nietypowych plików, np. kluczy licencyjnych.

5. Mamy autorskie narzędzia do odbudowy uszkodzonych i niekompletnych plików w różnych formatach:

- - zdjęć w formacie JPG

- - baz danych SQL Server (MDF i BAK)

- - plików PST od Outlooka

- - archiwów ZIP

- - kontenerów VHDX od maszyn wirtualnych (Hyper-V itp.)

Chciałbym spróbować - co dalej?

1. Jak najszybciej wyłącz zainfekowany komputer, wymontuj z niego dysk twardy, bezpiecznie zapakuj i przygotuj do wysyłki. Pamiętaj, aby dołączyć do niego kartkę z danymi do faktury oraz adresem, na który mamy odesłać dysk po analizie.

2. Napisz do nas na adres pomoc@ransomware.pl lub zadzwoń na numer 603 252 633. W odpowiedzi dostaniesz adres (Poznań), na który należy przesłać ten dysk do analizy (pracujemy w kilku lokalizacjach, stąd konkretny adres zależy m.in. od typu wirusa).

3. Możesz też przywieźć ten dysk osobiście, jak również przywieźć lub przesłać cały komputer.

4. Czas realizacji to ok. 36 godzin od momentu podłączenia dysku. Powiadom nas wcześniej, jeśli zależy Ci na czasie i jesteś zainteresowany analizą priorytetową.

5. Po realizacji usługi dostaniesz maile z linkiem i hasłem do ściągnięcia odzyskanych danych, oraz z fakturą. Płacisz zwykłym przelewem dopiero po odzyskaniu danych.

6. Jeśli nie uda się nic odzyskać, płacisz tylko koszt wysyłki zwrotnej dysku.

| Usługa | Cena |

|---|---|

Analiza wstępna |

GRATIS* |

Odzyskiwanie danych z dysku lub macierzy |

720 zł / 1 dysk SATA/SSD** do 4TB*** |

Odzyskiwanie danych z obrazu dysku |

30% rabatu od ceny wyjściowej |

Wysyłka zwrotna |

40 zł |

Podłączanie/montaż/uruchomienie sprzętu**** |

60 zł/h |

Dodatkowa praca manualna analityka***** |

120 zł/h |

Praca w trybie priorytetowym 24/7 |

dopłata +50% |

* - analiza naprawdę jest gratis, niezależnie od tego, czy zdecydujesz się powierzyć nam odzyskiwanie danych czy nie; płacisz jedynie za wysyłkę zwrotną i ew. prace dodatkowe

** - dyski z interfejsem SAS, oraz macierze RAID inne niż RAID1, są obsługiwane tylko na zasadzie przyjęcia całego serwera, wewnątrz którego działały - płacisz wówczas za dysk logiczny, np. 4 dyski pracujące w RAID5 traktowane są jako 1 dysk logiczny (z zastrzeżeniem limitu wielkości 4TB)

*** - dysk powyżej 4TB traktowany jest jako 2 lub więcej dysków (wielokrotność 4TB)

**** - jeśli przyślesz lub przywieziesz cały serwer, albo dysk zewnętrzny w jakiejś bardzo nietypowej obudowie; z reguły zajmuje to nie więcej niż 1 godzinę

***** - prace dodatkowe są realizowane dopiero po uzgodnieniu z klientem - a więc najpierw zadzwonimy do Ciebie i powiemy, co jeszcze można naszym zdaniem odzyskać ręcznie i jakim szacunkowym kosztem