Jednoznaczną przyczynę infekcji można poznać, zlecając analizę dysku pod kątem ustalenia źródła. Generalnie jednak istnieje 5 typowych przyczyn, które powtarzają się w niemalże wszystkich przypadkach:

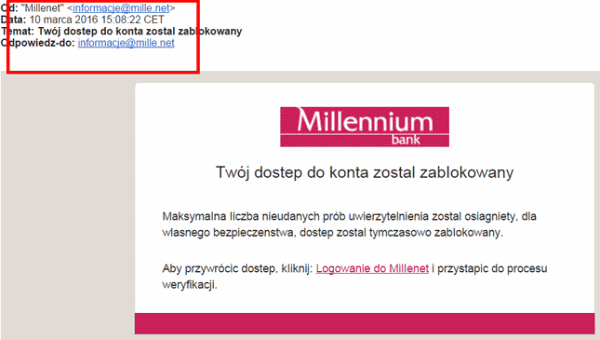

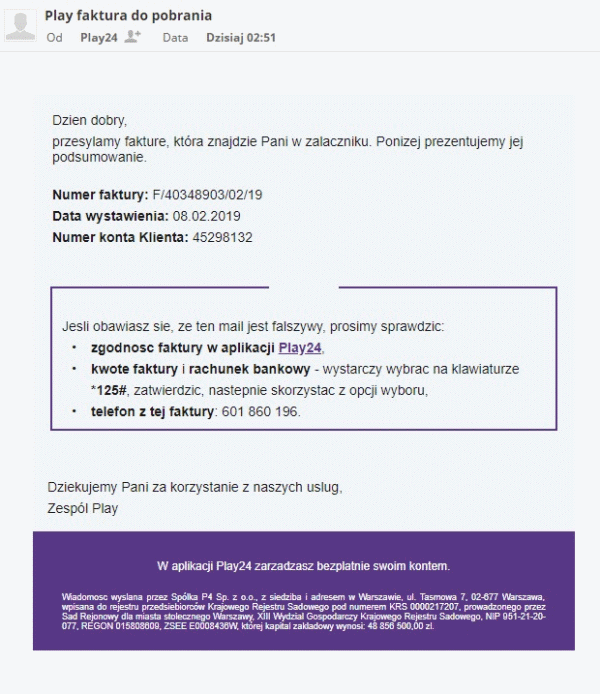

1. Phishing, czyli mail z fałszywą fakturą, albo z informacją o blokadzie jakiegoś konta i konieczności zrobienia czegoś w celu jego odblokowania. Wg badań IBM z 2017, tą drogą doszło do 59% infekcji.

2. Atak zdalny na wystawiony publicznie serwer Zdalnego Pulpitu (RDP) - w tym za pomocą narzędzi wykradzionych z NSA kilka lat temu. W tym przypadku atakujący nie musi nawet znać hasła żadnego z użytkowników. Ponad 90% prób ataków jest kierowanych na domyślny port 3389, więc jeśli wystawiasz Zdalny Pulpit do Internetu, absolutne minimum to zmiana tego numeru portu na jakiś niestandardowy, najlepiej z zakresu 30000-60000 (a najlepiej ogranicz go do zaufanych adresów IP, lub wystaw przez VPN).

3. Atak za pośrednictwem sieci lokalnej (z komputera zainfekowanego wcześniej), przez protokół SMB (służący do udostępniania plików i drukarek). Zależnie od ustawień firewalla na serwerze:

- - przy standardowych ustawieniach zaszyfrowaniu ulegnie "tylko" zawartość udziałów sieciowych, do których dostęp do zapisu ma zainfekowany komputer

- - przy wyłączonym firewallu albo poluzowanych zabezpieczeniach, infekcji i zaszyfrowaniu może ulec cały serwer, stając się jednocześnie kolejnym źródłem ataku

4. Atak zdalny na wystawioną publicznie aplikację (inną niż Zdalny Pulpit) - np. w 2016 roku miał miejsce duży atak na użytkowników TeamViewera.

5. Infekcja przez zainfekowany plik z zewnętrznego nośnika USB (pen drive). Tą drogą rozprzestrzeniają się raczej wirusy kradnące hasła i inne bardziej "klasyczne", ale trafia się również ransomware.